研究人员在微软Defender Antivirus上发现一个安全漏洞,可绕过反病毒扫描。

微软近日修复了微软Defender Antivirus上的一个安全漏洞,攻击者利用该漏洞可以在不触发Defender恶意软件引擎的情况下植入和执行恶意payload。最新的Windows 10系统版本也受到该漏洞的影响,此外,该漏洞的利用可能可以追溯到2014年。

该漏洞是由于HKLMSoftwareMicrosoftWindows DefenderExclusions 注册表的安全设置引发的。该注册表键值中包含Microsoft Defender扫描的白名单位置,比如文件、文件夹、扩展或进程。

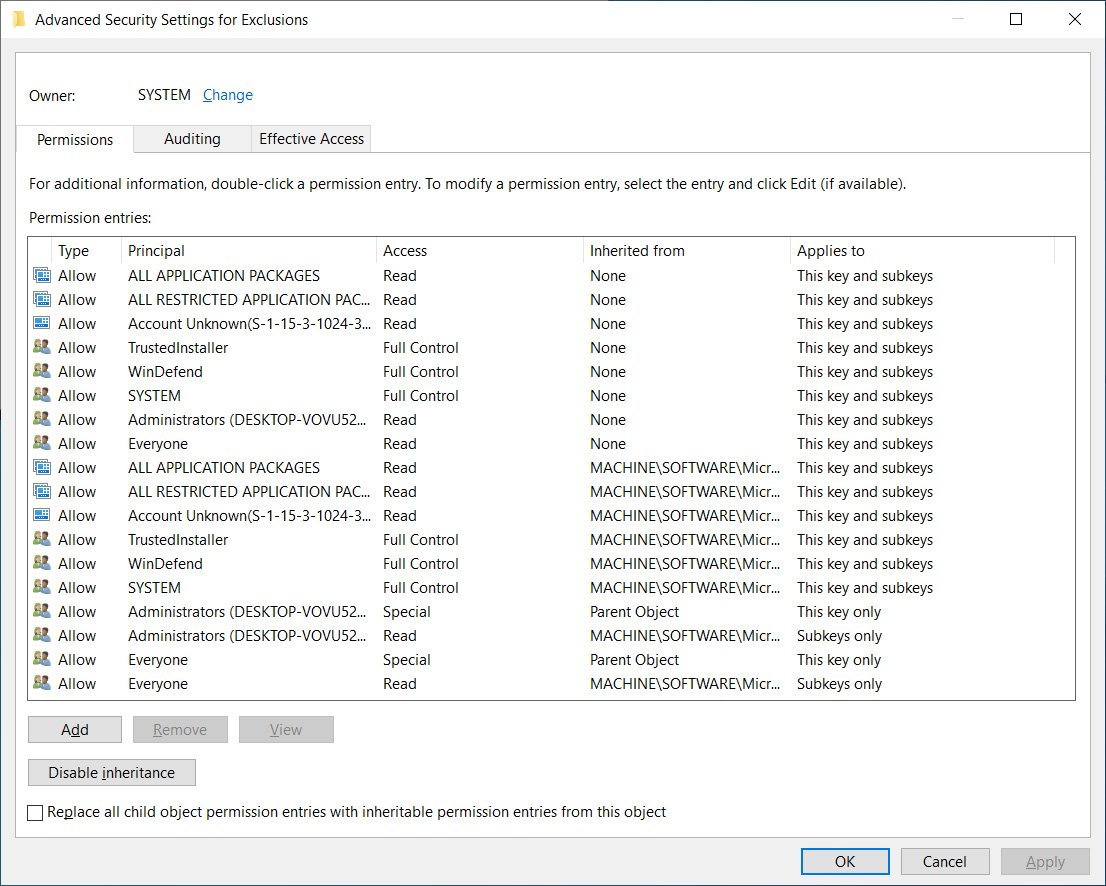

由于该注册表的访问权限为Everyone组,也就是说任何人都可以访问该注册表,如下图所示:

Everyone group可以访问该注册表

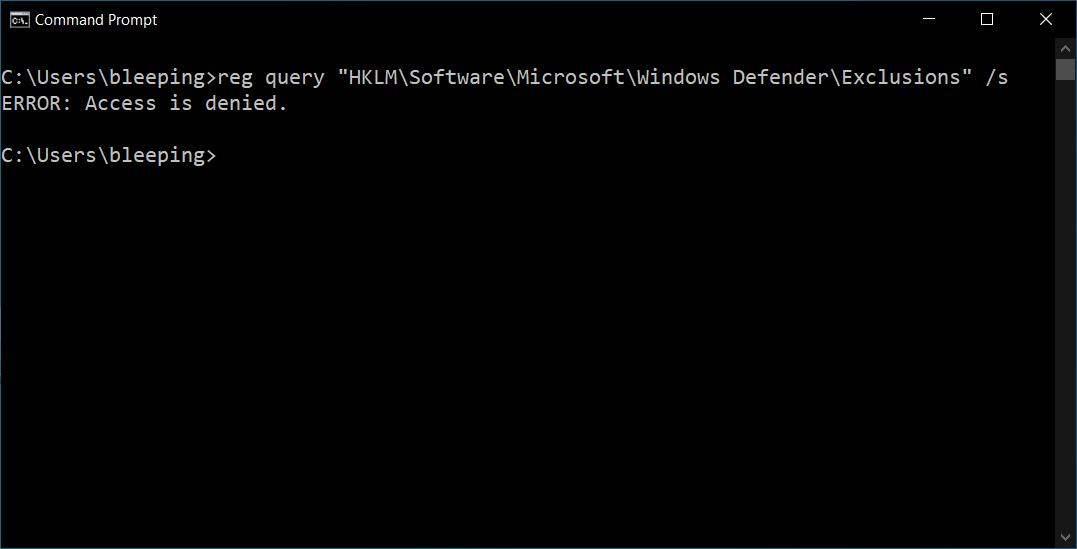

因此,无论有没有权限,本地用户都可以通过命令行查询Windows注册表来访问该注册表。

访问Defender白名单注册表

安全研究人员Nathan McNulty称用户还可以从保存了组策略group policy设置记录的注册表树的白名单列表,这些信息更加敏感,因为在Windows域的多个计算机中给出了白名单。

在找出那些文件夹加入到了反病毒白名单后,攻击者可以在受感染的Windows计算机中的白名单文件夹中传播和执行恶意软件,这一过程中恶意payload不会被检测到。

通过利用该漏洞,BleepingComputer成功从白名单文件夹中执行了Conti勒索软件,并在没有任何来自Microsoft Defender的警示的情况下加密了Windows系统。

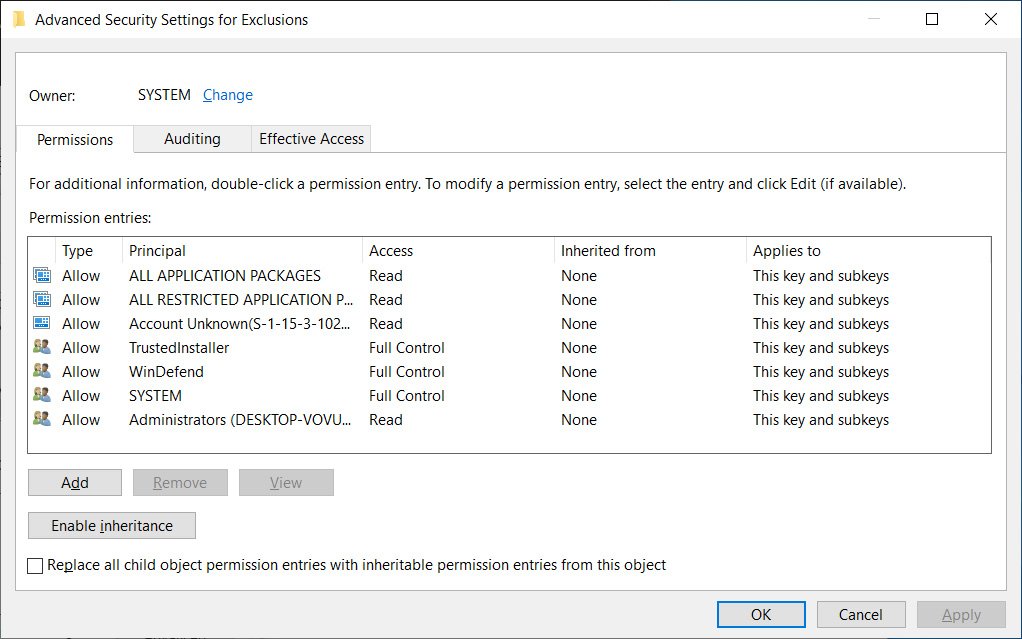

微软已于2022年2月的微软补丁日通过Windows更新修复了该安全漏洞。SentinelOne研究人员确认Windows 10 20H2系统版本已经不受该漏洞的影响。安全更新将该注册表的权限everyone组已经被删除。

白名单注册表的新权限

在最新的Windows 10系统中,用户需要有admin管理员权限才可以通过命令行或使用Windows安全设置财年访问白名单列表。

访问Defender注册表被拒绝

龙之晨官方微信公众号

龙之晨官方微信公众号

豫ICP备14009373号-1运行环境:阿里云网络安全响应中心

豫ICP备14009373号-1运行环境:阿里云网络安全响应中心